PERANCANGAN INTRUSION DETECTION SYSTEM MENGGUNAKAN HONEYPOT PADA UNIVERSITAS BHAYANGKARA JAKARTA RAYA

DOI:

https://doi.org/10.14421/csecurity.2021.4.1.2379Keywords:

honeypot, malware, cyber threats, malware activity recordAbstract

Internet sudah menjadi bagian vital dari sebuah institusi yang membawa keuntungan yang besar bagi penggunanya tetapi disisi lain ada segelintir pengguna yang melakukan kegiatan yang mengambil keuntungan dari system lain dengan cara melakukan penyerangan dengan menggunakan berbagai software yang berbahaya seperti virus, worm, trojan horse, spyware dan lainnya.

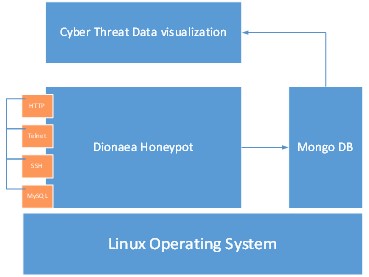

Honeypot system sering digunakan sebagai bagian dari system pendeteksi serangan (IDS, Intrusion Detection System) yang mampu mendeteksi ancaman yang terjadi pada sebuah jaringan komputer, keuntungan dari honeypot tidak hanya mendeteksi berbagai serangan tetapi dapat juga membuat sebuah system yang berpura-pura memiliki titik kelemahan yang sangat tinggi sehingga mudah diserang oleh malware. Dan jika malware menjalankan aktifitasnya system honeypot akan mencatat dan hasil dari catatannya dapat dianalisa guna menangani dan pemulihan selama dan setelah serangan terjadi.

Universitas Bhayangkara Jakarta Raya (Ubhara Jaya) merupakan sebuah institusi dibawah Yayasan Brata Bakti yang memiliki kedekatan dengan POLRI, hubungan ini memiliki daya Tarik bagi penyerang karena mereka menyangka bahwa Ubhara Jaya adalah bagian dari POLRI dan dampaknya jaringan komputer Ubhara Jaya kerap mendapatkan serangan berupa malware bahkan pada Februari 2018 serangan tersebut sempat melumpuhkan jaringan dan sebagian sistem yang ada.

References

Anil Tom | Dr. M N Nachappa. (2020). A Study on Honeypots and Deceiving Attacker using Modern Honeypot Network. International Journal of Trend in Scientific Research and Development, 5(1), 266–271.

Ashani, A., Nirmal, D., Doshi, V., & Patil, N. (2018). Survey on Security Using Honeypot. 12, 41–43.

Britton, T., Liu-Johnston, I., Cugnière, I., Gupta, S., Rodriguez, D., Barbier, J., Tricaud, S., School, H., & Project, H. (2018). Analysis of 24 Hours Internet Attacks A Brief Overview of Malicious Traffic Targeting Featureless Servers on the Web.

BSSN. (2018). Laporan Tahunan 2018 Honeynet Project BSSN-IHP.

Diansyah, T. M., Faisal, I., Perdana, A., Sembiring, B. O., & Sinaga, T. H. (2017). Analysis of Using Firewall and Single Honeypot in Training Attack on Wireless Network. Journal of Physics: Conference Series, 930(1). https://doi.org/10.1088/1742-6596/930/1/012038

Easttom, C. (2016). Computer Security Fundamentals. Pearson.

Jigneshkumar, S. M. (2016). Modern Honey Network. International Journal of Research in Advent Technology, Special Issue, 156–162.

Joshi, V., & Kakkar, P. (2017). Honeypot Based Intrusion Detection System with Snooping agents and Hash Tags. International Journal of Computer Science and Information Technologies, 8(2), 237–242. www.ijcsit.com

Scott, C. (2014). Designing and Implementing a Honeypot for a SCADA Network. In SANS Institute. https://www.sans.org/reading-room/whitepapers/detection/designing-implementing-honeypot-scada-network-35252

Wafi, H., Fiade, A., Hakiem, N., & Bahaweres, R. B. (2017). Implementation of a modern security systems honeypot Honey Network on wireless networks. 2017 International Young Engineers Forum (YEF-ECE), 91–96. https://doi.org/10.1109/YEF-ECE.2017.7935647

Downloads

Published

Issue

Section

License

Copyright (c) 2021 Allan Desi Alexander, Ratna Salkiawat, Joni Warta

This work is licensed under a Creative Commons Attribution-ShareAlike 4.0 International License.

Attribution-ShareAlike 4.0 International (CC BY-SA 4.0)

You are free to:

- Share — copy and redistribute the material in any medium or format

- Adapt — remix, transform, and build upon the material for any purpose, even commercially.

Under the following terms:

- Attribution — You must give appropriate credit, provide a link to the license, and indicate if changes were made. You may do so in any reasonable manner, but not in any way that suggests the licensor endorses you or your use.

- ShareAlike — If you remix, transform, or build upon the material, you must distribute your contributions under the same license as the original.

- No additional restrictions — You may not apply legal terms or technological measures that legally restrict others from doing anything the license permits.